构筑Web的防火墙

一、Internet信息传递过程

我们知道,TCP/IP是应用于Internet的一个协议簇。它已经成了Internet协议的代称。TCP/IP协议在国际互联网中的使用迅速崛起,使Internet风靡全球。最初定义、设计的通信协议,是基于用户和主机之间互相信任,可以进行自由开放的信息交换。当今世界,黑客、病毒肆虐,Internet的安全问题成了关注的焦点。

尽管众说纷纭,但有一点是肯定的:就是Internet需要更多更好的安全机制。参照国际标准化组织(ISO)的开放系统互联参考模型(OSI/RM),Internet协议可以分为五个层次:即应用层、传输层、IP层、协议接口层和物理网络层。

假如有二台相连的主机A和B,当主机A上的某一个面向用户的服务程序需要与主机B的某个用户服务程序交换信息时,主机A的服务程序并不是仅仅按照应用层的协议约定组织数据,而是这些信息首先被传送给本机的传输层,然后经由IP层和协议接口层,最后由物理网络实现信息传输。

因此,假如没有类似Sniffer这样的网络应用程序,用户将不会发觉它们的工作过程。不同的协议层具有不同的功能,协议数据报的格式也各不相同。

1、传输层协议

负责为应用层提供端对端的数据传输服务,它通过用整数表示“端口号”识别同一台主机上的多个应用程序,使它们能够独立地进行数据的发送和接收。UDP仅提供不可靠的无联接的数据报传输服务,它不提供报文到达确认、排序以及流量控制等功能,由使用UDP服务的应用程序来检查报文是否丢失、重复和乱序。TCP则提供可靠的面向联接的数据传输服务,负责确保数据正确传送和接收。

2、IP层协议

负责提供不同机器之间的通信服务,它通过IP地址识别不同的机器,使用某种路由算法为数据包选择通往目标机器的适当路径,并负责检查接收到的IP数据包的正确性。

3、网络接口层

一般也称为数据链路层,它通常包括一个设备驱动程序。其主要功能是把在物理网络中传输的比特流转换为有意义的数据帧,检查、纠错数据在传输过程中发生的差错,并负责提供数据帧的流控制功能,以确保数据发送的速度在数据接收方的处理能力范围之内。由网络接口层组织的数据报经过一定的措施转换为光电信号,在物理网络上进行传输。

二、报文过滤技术

第一代防火墙采用的是在IP层实现的报文过滤技术,它从IP数据包中提取源、目IP地址,源、目端口号,并根据预先制定的策略,检查是否允许来自某个IP地址/端口的或者送往某个IP地址/端口的数据包通过。报文过滤技术通常由路由器来实现。

这种IP包过滤类型的防火墙仅仅关心单个数据包的IP地址,它不记录任何状态信息。容易被伪造的IP地址所欺骗,安全性不够理想。

屏蔽路由器是报文过滤防火墙的基本模式,在这种模式中,由路由器来实现,并通过这个路由器将内部网络和外部网络联接,如下图所示:

|

综图所述,使用这种形式的防火墙,Web服务器置于内部网络,一旦路由器被欺骗,则内部网络处于危险之中。如果Web服务器被侵入,则与之处于同一冲突域的内部网络的通信都有可能在入侵者的掌握之中。另外,由于屏蔽路由器不提供日志记录功能,管理员无法通过日志审计来了解入侵者的入侵情况。

壁垒主机是报文过滤防火墙的另一种模式,在这种模式中,在路由器上不一定设置报文过滤规则,但是只能访问内部网络的某一个指定的主机—壁垒主机。壁垒主机运行有特殊安全防范软件的主机.它负责检查所有进出网络的数据包,是外部网络唯一可达的主机 壁垒主机提供日志记录功能,便于审计跟踪。为了提供更安全的日志记录,还可用专门的PC来完成日志记录功能。

|

一旦壁垒主机被突破,内部网络也将收到很大威胁,因为Web服务器置于内网。屏蔽子网形式的防火墙系统,克服了壁垒主机防火墙系统使内部网络的安全具有单点安全失效的弱点,为内部网络引入了一个相对复杂的“安全缓冲区” —屏蔽子网。

屏蔽子网的一端通过一个具有报文过滤功能的外部路由器与外部网络联接,另一端通过一个具有屏蔽功能的内部路由器与内部网络联接,其中放置一些服务器。为了加强其安全性,屏蔽子网中通常还放置壁垒主机。

屏蔽子网,也被称为非军事区(DMZ,Demilitarised Zone),它既不属于内部网络,也不属于外部网络。如果入侵者设法进入这一区域,还是难以窃取内部网络的信息,必须再突破内部路由器且同时得躲过IDS的报警才有可能进入内部网络。也就是说,即使DMZ被突破,也不至于立即殃及内部网络。所以,一般情况下,我们建议将Web服务器放置在DMZ区中。

目前,网络攻击更多地利用高层协议来伪装自己,仅仅对信息报文的网络层参数进行检测的报文过滤防火墙在安全防护中存在明显的不足。

三、应用网关技术

应用网关技术弥补网络层报文过滤防火墙的不足.应用网关防火墙是在应用层实现的。它使用一个运行特殊的“通信数据安全检查”软件的工作站来连接被保护网络和其它网络,其目的在于隐蔽被保护网络的具体细节,保护其中的主机及其数据。

应用网关防火墙有多种实现方法。代管型防火墙把一些不安全的服务,如:Telnet、FTP等,移放到防火墙主机上,使防火墙同时充当服务器,回应来自外部网络的服务请求;另一方面,当内部网络需要访问外部网络时,必须先登录到防火墙上,再向外发送请求。

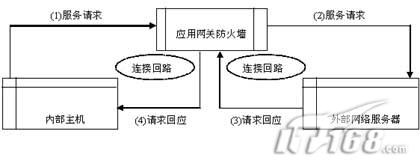

应用代理网关类型的防火墙把内部网络与外部网络之间的联接一分为二:内部网络到代理防火墙的联接以及代理防火墙到外部网络的联接,其通信流程如下图所示:

|

应用代理网关程序运作于应用层,它可以设置用户身份认证要求,能够收集用户的注册信息、网络联接状况等状态信息,从而提供更有效的安全检测和更有价值的日志记录。

代理主要分为两类,一个是插件(Plug)式的代理,一种是通用型代理。插件式代理需要为每一种网络服务提供一个专门的驱动程序,其优点是可以为每一种服务定制安全规则,安全性能较好,而且管理员可以掌握系统目前提供服务的详细清单,不会存在可供利用而管理员注意力不集中的情况;缺点是比较烦琐,每增加一类服务,需要增加相应的代理插件,因此往往滞后。通用型代理(典型的有SOCKS)适用于多个协议,但是它不能解释协议,不能针对各个协议分别指定安全规则。

此外还有提供地址转换功能、提供安全的IP隧道等多种形式的应用网关防火墙。一般来说,应用网关防火墙由于要对数据报文进行拆包重组,引入较大延迟。

应用网关防火墙在网络拓扑上常常采取双穴主机网关形式。双穴主机不提供IP转发功能,它有两块网卡(NIC),分别与内、外部网络相连,两块网卡之间通过特殊的方式通信。双穴主机可以识别数据报文来自哪一块网卡,外部主机无法盗用内部网络的IP地址。但其弱点类似于堡垒主机,内部网络的安全程度依赖于单个主机的坚固程度,只是双网卡之间的通信方式会增加入侵的难度。有些三穴主机网关,各块网卡之间禁止IP路由,而以自定义的方式通信,并且其间通信的安全控制策略可以分别设置,这种方式也提供一个DMZ区。

四、结束语

实际上,构建防火墙很少采取单一技术和形式,而大多根据单位网络的特点和安全需求,结合使用多种技术和形式,如上面提到的壁垒主机和屏蔽子网,又如使用多个壁垒主机等。

如果把Web服务器放置在DMZ区。只允许其以特定的方式与位于内部网络的数据库服务器进行交互,比如Web服务器只能通过某个触发器程序访问数据库,而不是对它开放所有的SQL操作,这样即使Web服务器被侵入,入侵者还是无法随意操作数据库。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |