使用分支办公室 VPN 连接向导配置分支办公室与企业总部之间的连接

对于企业中具有分支办公室的 IT 管理员来说,分支办公室和企业总部之间的连接是一个比较棘手的问题。目前大部分企业都是通过站点到站点 VPN 连接来实现分支办公室和企业总部的连接,ISA Server 以其强大的功能 、卓越的性能和人性化的配置界面,在站点到站点 VPN 连接部署中得到了极其广泛的应用。

最为困扰 IT 管理员的,不是选择什么连接方式,而是针对连接的管理。分支办公室中通常没有专门的 IT 管理员来管理网络连接,因此通常都是由企业总部的 IT 管理员 进行管理。通常情况下,IT 管理员在企业中部署 ISA Server 企业版,然后将分支办公室中的 ISA Server 连接到企业总部的配置存储服务器,从而接受企业总部 IT 管理员的集中管理。

现在的问题就变成了如何将分支办公室的 ISA Server 连接到企业总部的配置存储服务器。通常情况下,具有以下两种办法:

对外部网络(Internet)发布企业总部中的配置存储服务器,分支办公室中的 ISA Server 直接通过外部网络(Internet)访问企业总部中的配置存储服务器;

在分支办公室和企业总部之间创建站点到站点 VPN 连接,然后分支办公室中的 ISA Server 通过站点到站点 VPN 连接访问企业总部中的配置存储服务器;

由于第二种方式具有更低的安全风险,因此在企业网络中大量采用。但是此时又遇到一个先有鸡还是先有蛋的问题:如果没有安装 ISA Server ,就不能通过 ISA Server 建立站点到站点 VPN 连接;但是如果没有建立站点到站点 VPN 连接,就不能 正确安装 ISA Server ,该怎么办呢?

迫于无奈,许多企业的 IT 管理员只好先采用第一种方式,然后配置好站点到站点 VPN 后修改为第二种方式,或者直接在分支办公室中部署一台配置存储服务器 ,然后配置分支办公室中的 ISA Server 使用本地的配置存储服务器。当然,这都增加了 IT 管理成本。

微软 ISA Server 开发组敏锐的发现了这个问题。于是在 ISA Server 2006 企业版中增加了两个组件:分支办公室 VPN 连接向导和应答文件创建向导。应答文件创建向导允许企业总部的 IT 管理员根据某个分支办公室的远程站点创建一个应答文件,分支办公室 VPN 连接向导则可以根据此应答文件在对应的分支办公室的 ISA Server 计算机上进行以下操作:

创建和企业总部的站点到站点 VPN 连接;

加入企业总部中的域(可选,需要重启计算机);

将原本为使用本地配置存储服务器的 ISA Server 迁移到使用企业总部中的配置存储服务器 (可选);

卸载位于本地 ISA Server 计算机上的配置存储服务器 (和第3步一起进行,不可选)。

当分支办公室 VPN 连接向导完成操作后,分支办公室中的 ISA Server 通过站点到站点 VPN 连接到企业总部的配置存储服务器,从而可以接受企业总部 IT 管理员的集中管理。由于通过应答文件,这个过程基本是“零配置”;一切设置都可以从应答文件中读取,而不需要 人工交互。当然,这也并不是那么简单,你还需要完成其他的准备,比如需要预先在企业总部的 ISA Server 上创建站点到站点 VPN 连接、安装证书(如果身份验证需要)、正确配置分支办公室中的 ISA Server 以确保可以解析活动目录服务及配置存储服务器的域名等等。

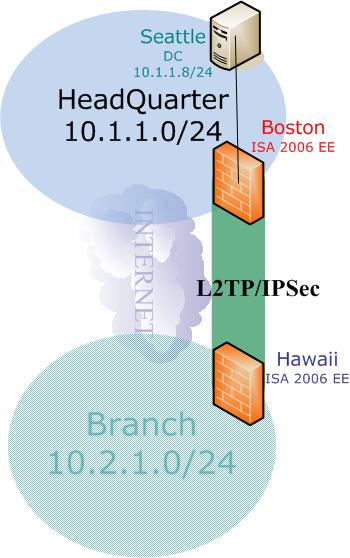

这篇文章的试验网络结构如下图所示,企业总部网络的 IP 地址范围为 10.1.1.0/24 ,内部域为 ISACN.ORG ,Seattle 是域控制器; Boston 加入域 ISACN.ORG ,安装了 ISA Server 2006 企业版( ISA Server + CSS),作为边缘防火墙连接到 Internet ;分支办公室网络的 IP 地址范围为 10.2.1.0/24 ,Hawaii 位于工作组环境,安装了 ISA Server 2006 企业版( ISA Server + CSS),作为边缘防火墙连接到 Internet 。在这个试验中,我将通过分支办公室 VPN 连接向导将 Hawaii 迁移到使用企业总部网络中的配置存储服务器(Boston),从而接受企业总部 IT 管理员的集中管理。

各计算机的 TCP/IP 配置如下所示: Seattle.isacn.org(ISACN.ORG DC):

IP:10.1.1.8/24

DG:10.1.1.1

DNS:10.1.1.8

Boston.isacn.org(ISA Server + CSS):

外部网络接口:

IP:61.139.1.1/24

DG:61.139.1.1

DNS:None

内部网络接口:

IP:10.1.1.1/24

DG:None

DNS:10.1.1.8

Hawaii(ISA Server + CSS):

外部网络接口:

IP:61.139.1.2/24

DG:61.139.1.2

DNS:None

内部网络接口:

IP:10.2.1.1/24

DG:None

DNS:10.1.1.8

可能大家很奇怪,为什么 Hawaii 上的 DNS 服务器设置为企业总部网络中的 DC Seattle ?这是为以后做准备,在加入域及连接到配置存储服务器时,需要保证能够正确的解析域名,因此需要为 Hawaii 正确的配置 DNS 服务器。

这篇文章的试验步骤如下:

在企业总部的 ISA Server 上创建到分支办公室的远程站点;

在企业总部上使用应答文件创建向导根据到分支机构的远程站点创建应答文件;

在分支办公室的 ISA Server 上使用分支办公室 VPN 连接向导通过应答文件完成迁移操作;

我将在企业总部 ISA Server 上创建一个到达分支办公室的基于共享密钥的 L2TP/IPSec 模式的站点到站点连接。在 Boston 上运行 ISA Server 管理控制台,然后点击虚拟专用网络节点,在中部细节面板中点击远程站点标签,然后点击右部任务面板中的创建站点到站点VPN连接链接;

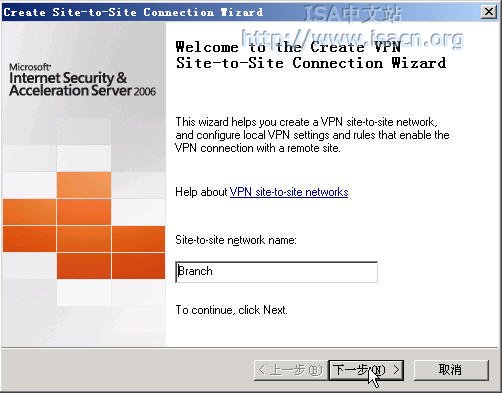

在弹出的欢迎使用站点到站点连接向导页,输入远程站点名字,在此我为到分公司的远程站点命名为 Branch ,完成后点击下一步,

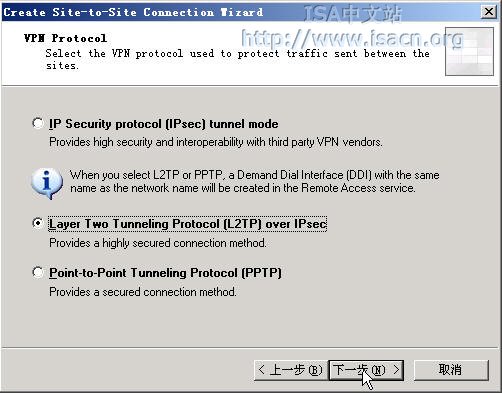

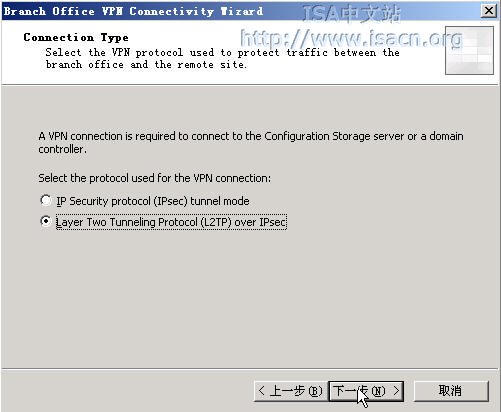

在VPN协议页,由于从安全考虑,分支办公室 VPN 连接向导只支持 L2TP/IPSec 和 IPSec Tunnel 这两种模式的站点到站点连接,因此在此我选择 L2TP over IPSec ,点击下一步;

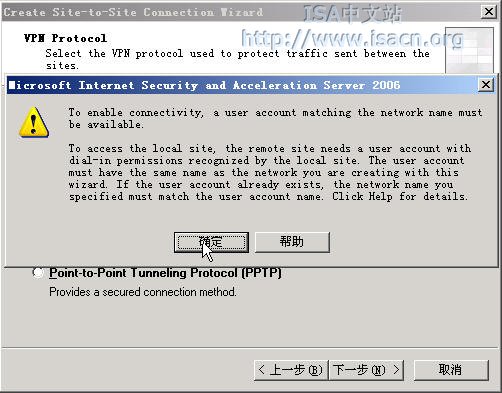

在弹出的警告对话框上,向导提醒你必须具有一个匹配网络名的用户名以允许远程站点的拨入,点击确定,我将在后面创建此用户;

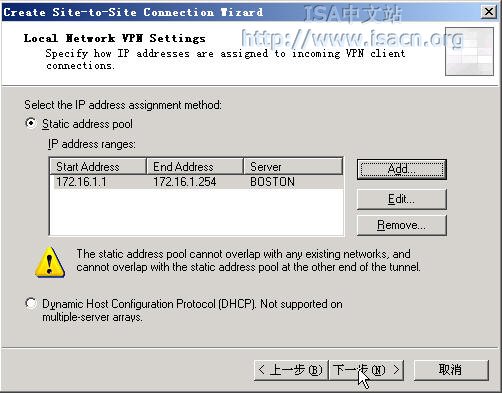

由于我尚未配置远程访问 VPN 属性,因此向导预先让我配置远程访问 VPN 属性,在本地网络 VPN 设置页,我选择使用静态 IP 地址池为远程访问 VPN 客户分配 IP 地址,点击添加按钮输入使用的静态 IP 地址范围,然后点击下一步;

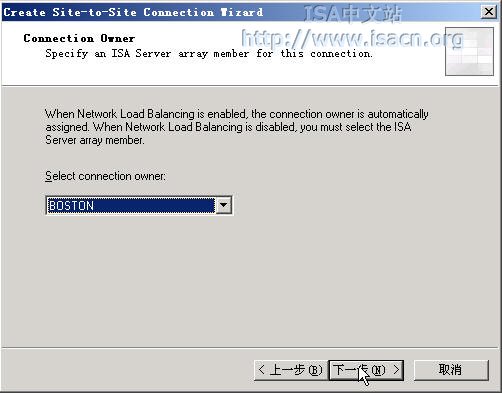

在连接所有者页,接受默认的选择 BOSTON ,点击下一步;

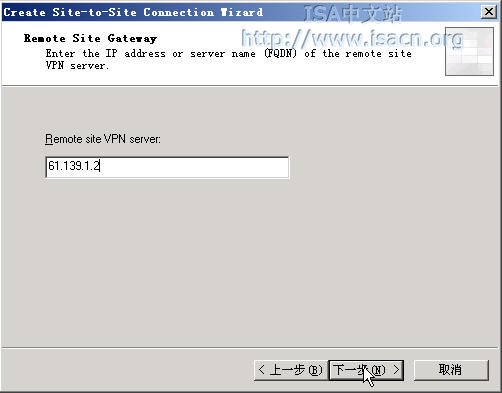

在远程站点网关页,输入远程 VPN 网关的 域名或 IP 地址,如果输入域名,确保可以正确解析(对于动态 IP 地址的情况,在此可以输入动态域名),在此我们输入 Hawaii 的外部IP地址 61.139.1.2 ,点击下一步;

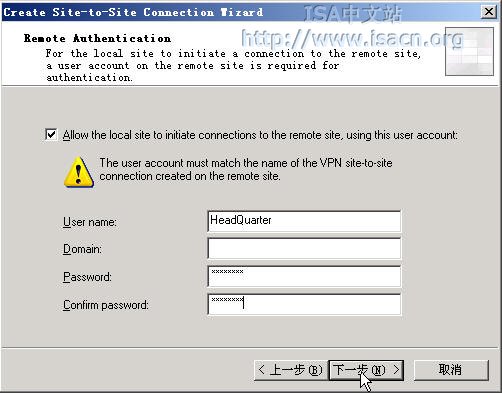

在远程身份验证页,勾选本地站点可以使用这些凭据来初始化到远程站点的连接(这样可以让内部用户进行请求拨号来主动连接远程VPN站点),然后输入远程 VPN 网关上创建的具有拨号权限的对应于远程站点的用户名和密码,注意,这个用户名必须和远程 VPN 网关上创建的远程站点的名字相同。输入用户名 HeadQuarter 和对应的密码,这个用户可以通过应答文件自动在分支办公室的 ISA Server 上创建,点击下一步;

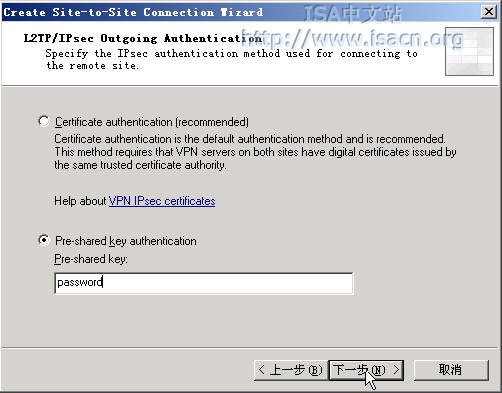

在 L2TP/IPSec 出站身份验证页,指定出站 L2TP/IPSec 连接所使用的身份验证方式,在此我选择预共享密钥身份验证,然后输入共享密钥,完成后点击下一步;

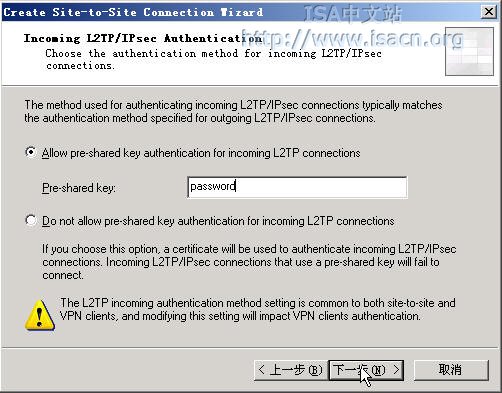

在 L2TP/IPSec 入站身份验证页,指定入站 L2TP/IPSec 连接所使用的身份验证方式,在此我选择允许为入站 L2TP 连接使用预共享密钥身份验证,然后输入共享密钥,完成后点击下一步;

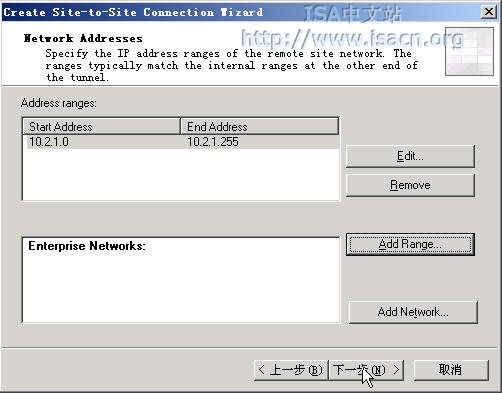

在网络地址页,点击添加范围来添加远程网络的IP地址范围,在此我输入分公司的网络地址范围10.2.1.0~10.2.1.255,点击下一步;

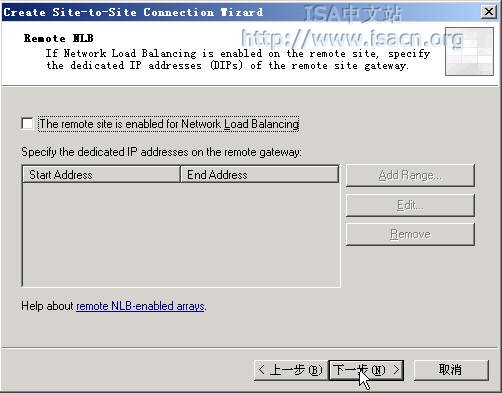

在远程NLB页,由于分公司网络并未使用NLB,因此直接点击下一步;

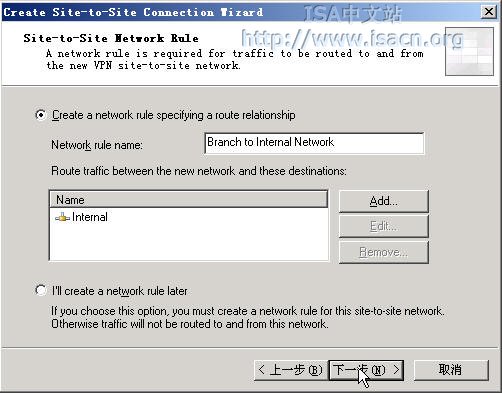

在站点到站点网络规则页,默认情况下向导将为远程站点和内部网络之间创建一个路由关系为路由的网络规则。你可以修改目的网络,但不能修改网络关系;如果需要修改路由关系为 NAT,则只能手动创建网络规则或自动创建后再修改。在此我接受默认设置,点击下一步;

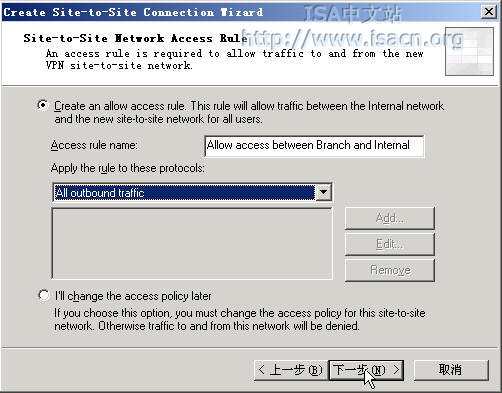

在站点到站点访问规则页,在此可以为远程站点和内部网络的互访自动创建访问规则,在此我选择允许所有出站协议,这样将创建一个访问规则,允许内部和远程站点之间所有协议的互访,从而可以允许分支办公室网络访问企业总部网络中的域控制器,完成后点击下一步;

在正在完成新建VPN站点到站点网络向导页,点击完成,

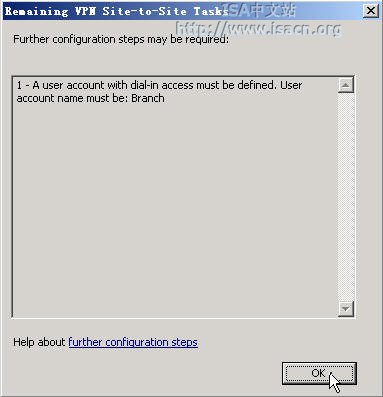

此时向导会提示你需要创建一个具有远程拨入权限并且和远程站点名字匹配的用户,点击确定;

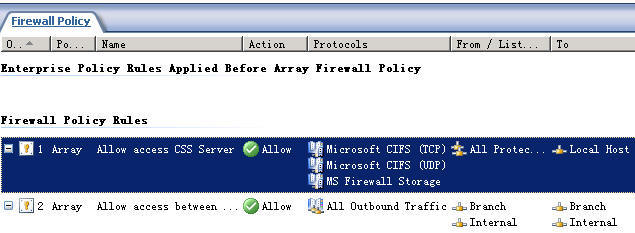

为了让分支办公室的 ISA Server 访问位于 Boston 上的配置存储服务器,我创建了一个规则,允许到本地主机的配置存储服务器的访问,如下图所示;然后在 ISA Server 管理控制台中点击应用保存修改并更新防火墙策略,等待阵列服务器完成配置同步。

然后我在 Boston 上创建和远程站点所对应的用户 Branch ,并授予远程拨入权限,此时企业总部中的配置就完成了。

现在我们来创建应答文件,其实创建应答文件的过程很简单,大家只需要从分支办公室的角度上进行设置即可。

在 ISA Server 管理控制台中点击虚拟专用网络(VPN),在中部细节面板中点击远程站点,然后在右部的任务面板中点击底部相关任务中的为远程VPN站点创建应答文件;

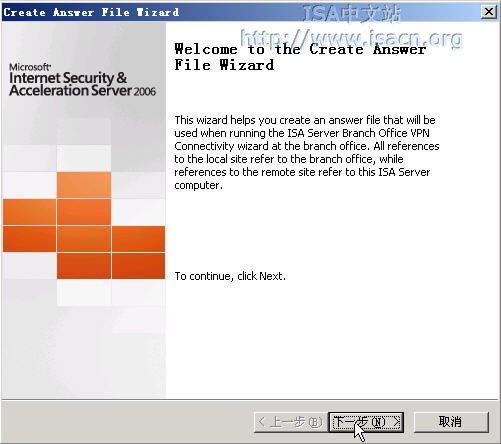

在弹出的欢迎使用创建应答文件向导页点击下一步;

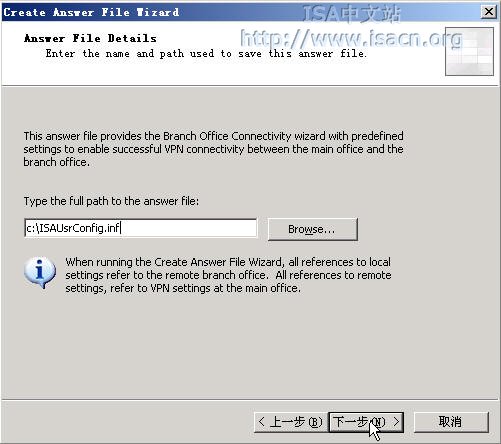

在应答文件细节页,输入保存应答文件的路径,然后点击下一步;

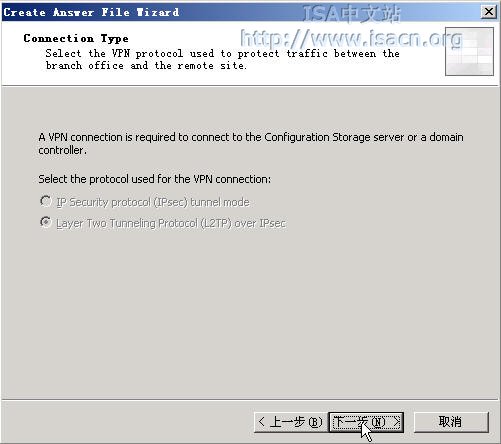

在连接类型页,向导根据远程站点类型自动进行了选择,点击下一步;

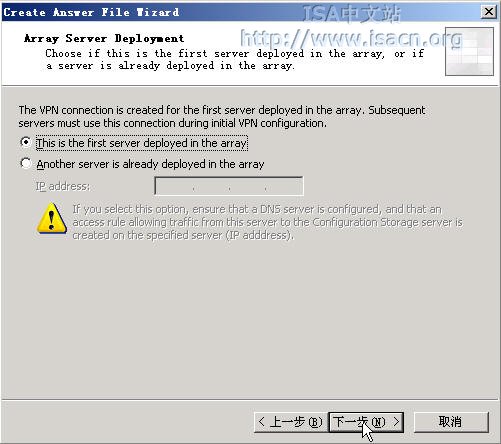

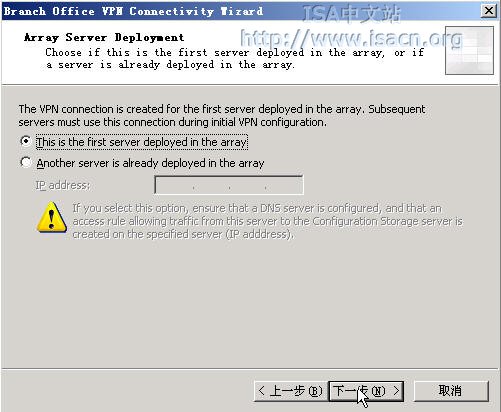

在阵列服务器部署页,选择这是阵列中部署的第一个服务器,如果已经安装了其他阵列服务器,那么需要注意创建访问规则以允许新的阵列服务器的访问,点击下一步;

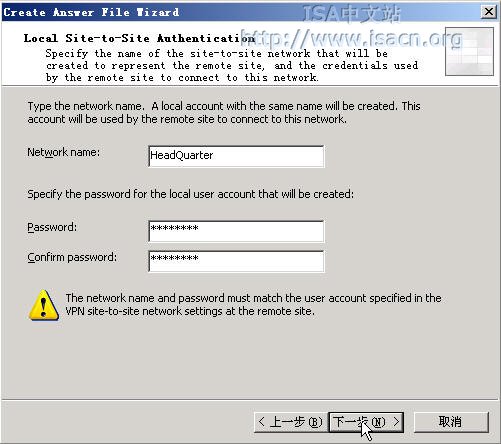

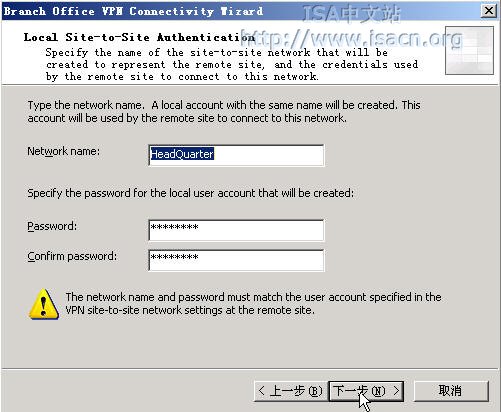

在本地站点到站点身份验证页,在网络名栏输入将要在分支办公室 ISA Server 上创建的远程站点名,在创建远程站点时将同时创建用于拨入的同名用户账户,然后在下面输入并确认用户账户的密码,这密码必须和前面企业总部 ISA Server 上的远程站点中的配置相同,完成后点击下一步;

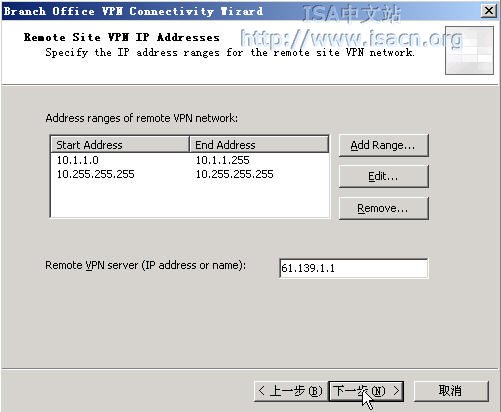

在指定远程站点 VPN IP 地址页,向导已经自动加入了远程 VPN 网络的 IP 地址范围,在下部的远程 VPN 服务器栏输入远程 VPN 服务器的 IP 地址 61.139.1.1 (从分支办公室的角度考虑),完成后点击下一步;

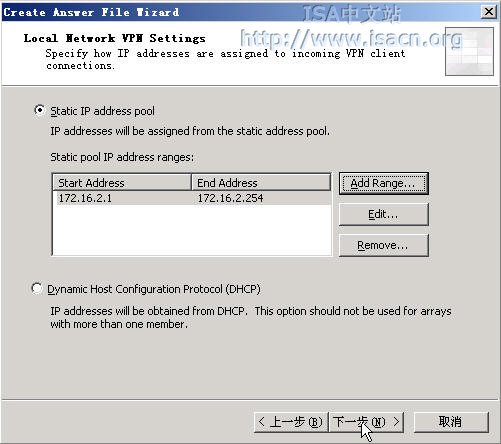

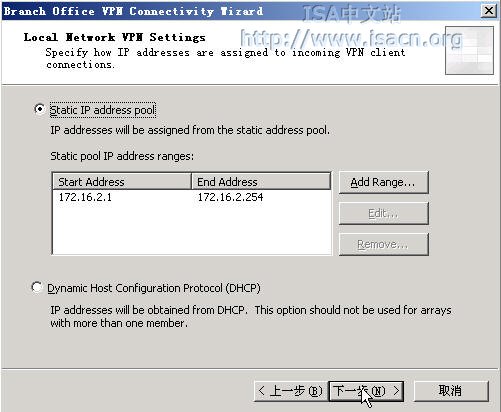

在本地网络VPN设置页,我选择使用静态IP地址池为远程访问VPN客户分配IP地址,点击添加按钮输入使用的静态IP地址范围,然后点击下一步;

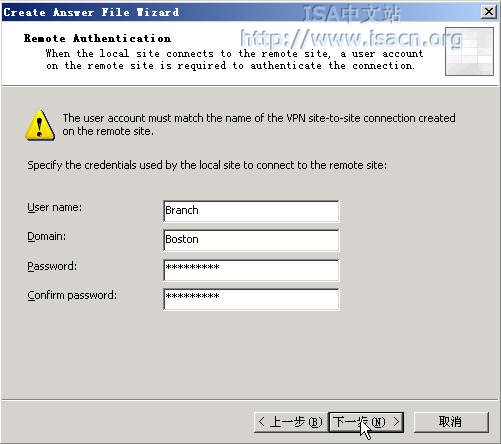

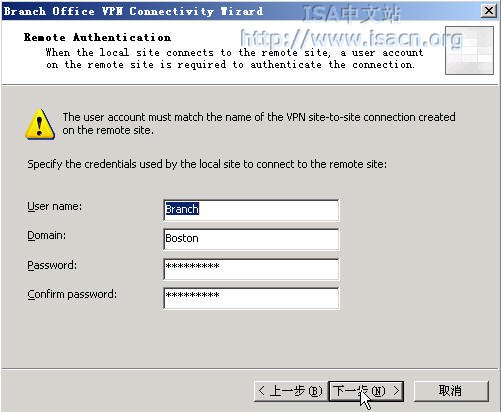

在远程身份验证页,输入用户名 Branch 和对应的密码,这个用户我们已经在 Boston 上创建,点击下一步;

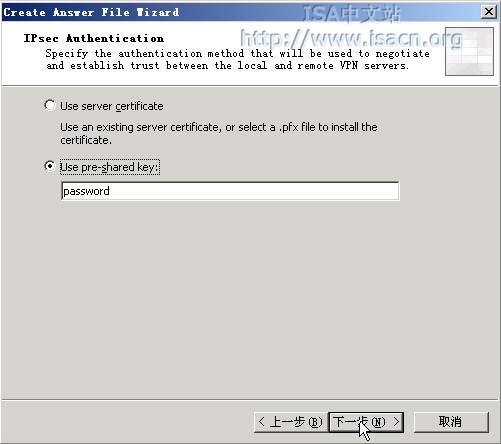

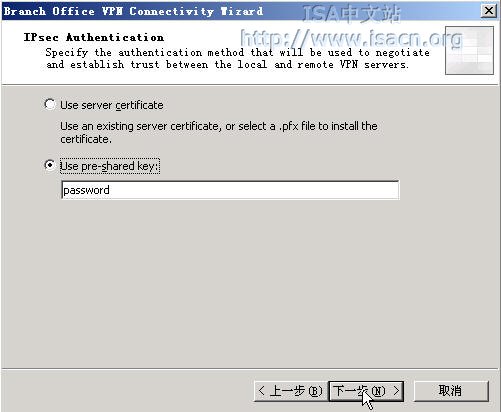

在 IPSec 身份验证页,选择预共享密钥身份验证,然后输入共享密钥,完成后点击下一步;

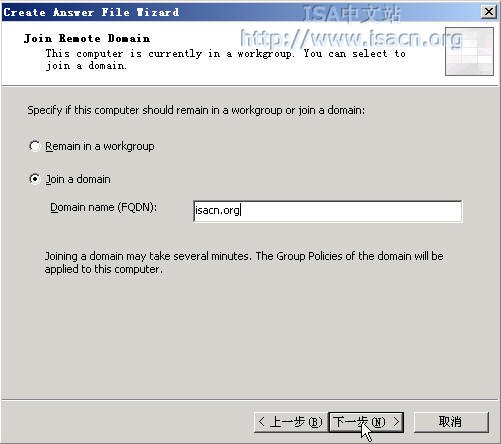

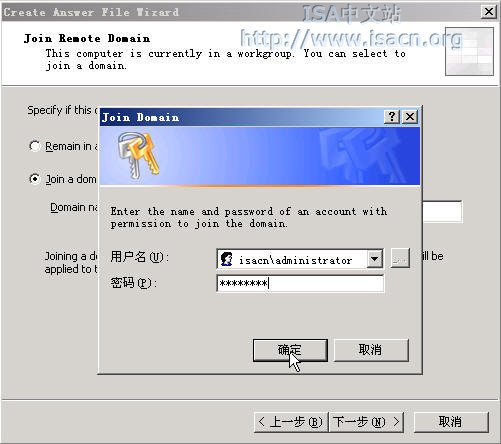

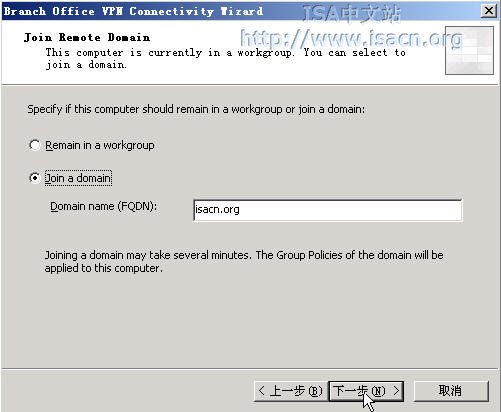

在加入远程域页,选择加入域,然后输入域 isacn.org ,点击下一步;

在弹出的密码提示框中输入具有加入计算机到域权限的用户名和密码,点击确定;

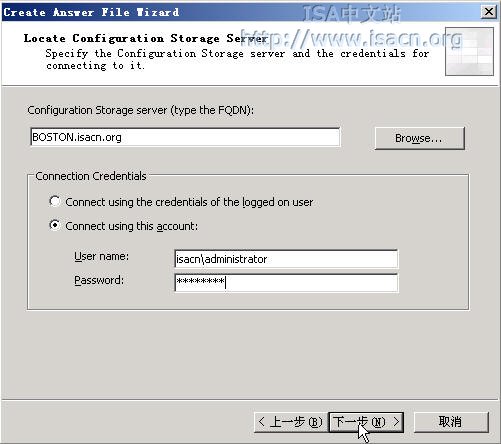

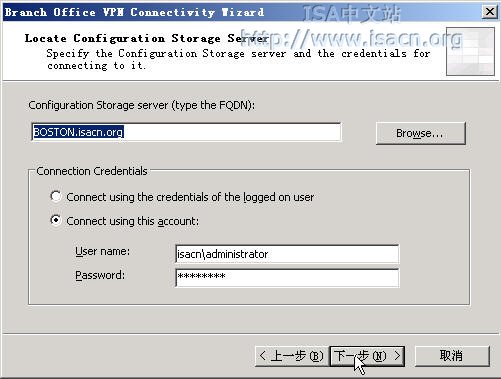

在定位配置存储服务器页,默认使用的配置存储服务器为当前使用的配置存储服务器,然后选择使用此用户连接,输入具有连接到配置存储服务器权限的用户和密码,点击下一步;

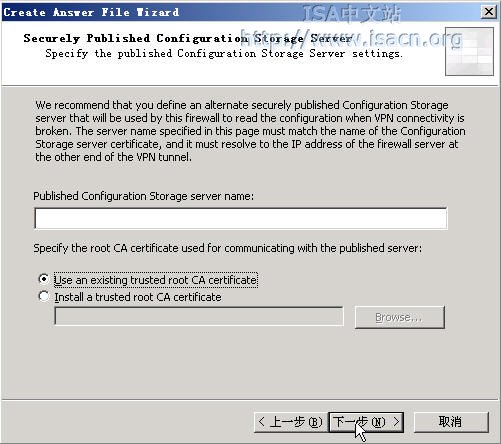

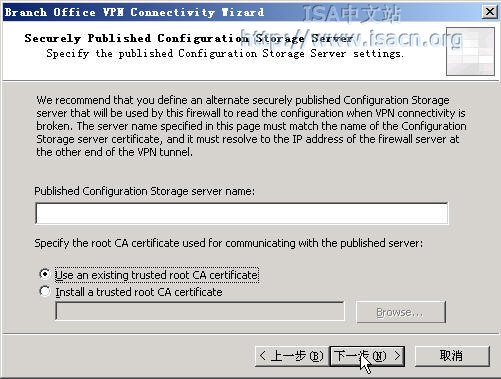

在安全发布的配置存储服务器页,在此我并不使用发布的配置存储服务器,因此直接点击下一步;

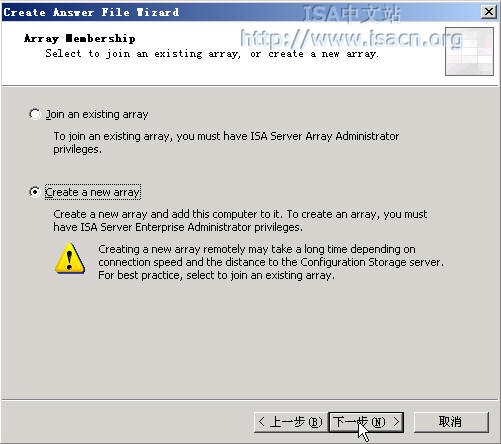

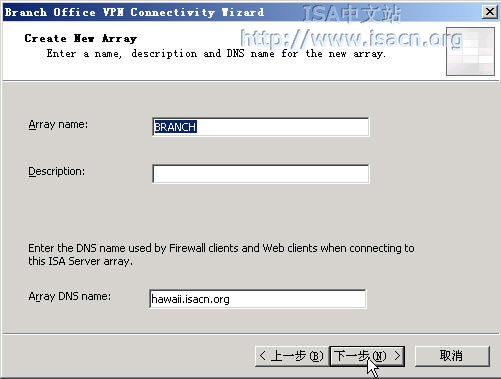

在阵列成员关系页,选择创建一个新的阵列,点击下一步;

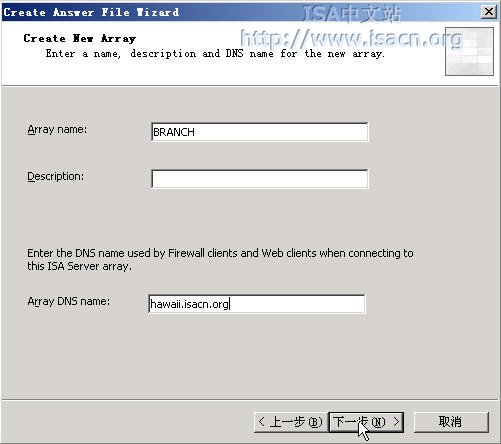

在创建新阵列页,输入新阵列的相关信息,点击下一步;

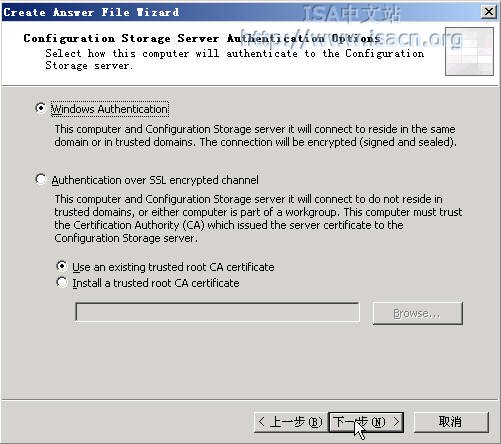

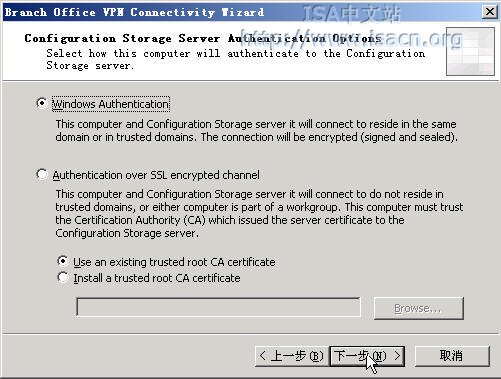

在配置存储服务器身份验证选项页,接受默认的 Windows 身份验证,点击下一步;

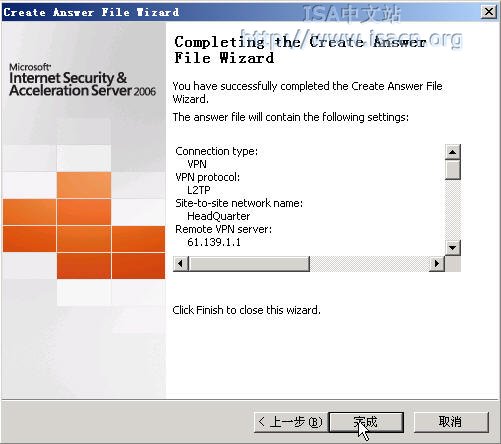

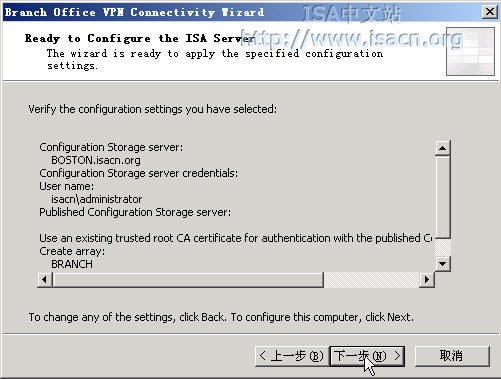

在正在完成应答文件创建向导页,点击完成,此时应答文件就创建好了。

接下来我们需要将应答文件传送到分支办公室,当然, 可以采用的方式很多,比如使用邮件传送等等。

分支办公室 VPN 连接向导并没有快捷方式,需要手动运行,它的路径为 ISA_Install_Path\AppCfgWzd.exe 。运行后在弹出的欢迎使用 ISA Server 分支办公室 VPN 连接向导页,点击下一步;

在配置设置源页,选择从文件,向导会自动搜索可移动磁盘 根目录、%systemdrive%(通常为“c:\”)或 %systemdrive%\ISAAnswerFiles(通常为“c:\ISAAnswerFiles”) 目录中的 ISAUsrConfig.inf ;或者你手动选择对应的文件,然后点击下一步;

向导会读取应答文件中的设置,默认情况下应答文件中的应答模式为 FullUI,在这种模式下,你可以看到所有的设置并根据需要进行修改;你也可以修改应答模式为 BasicUI ,此时 向导按照应答文件中的设置直接进行处理,而无需任何人工交互操作,具体的设置可以参考文章结尾的应答文件实例。

接下来的操作基本就是点击下一步了,由于前面已经介绍过了,我就不一一进行详细描述了:

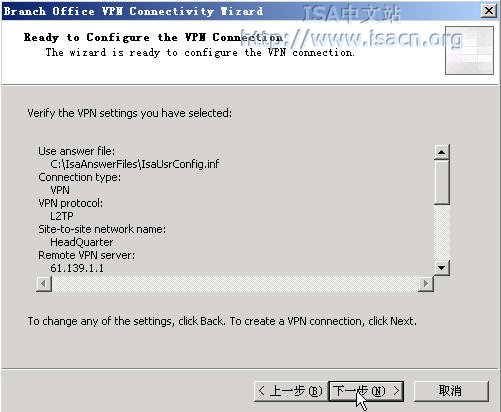

此时,站点到站点 VPN 连接的参数配置已经完成,向导将在分支办公室的 ISA Server Hawaii 上进行以下操作:

创建到企业总部的远程站点;

创建和远程站点对应的拨入用户账户;

保存修改并更新防火墙策略;

建立和企业总部的站点到站点 VPN 连接;

到企业总部的站点到站点 VPN 连接成功后,向导继续进行操作,同样,我们基本上只需要点击下一步;

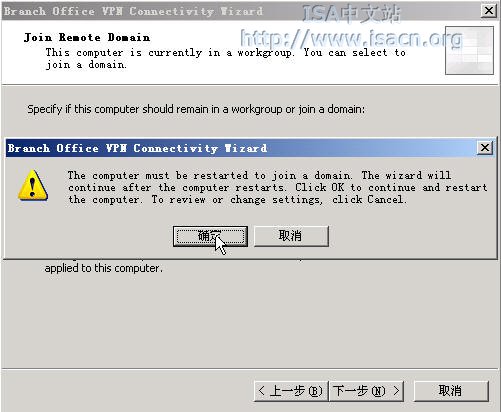

向导提示你加入域需要重启计算机,点击确定;

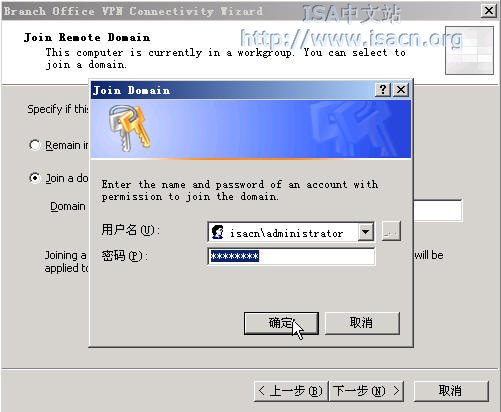

然后在弹出的密码提示框上点击确定;此时向导在完成加入域操作后,会自动重启计算机;

计算机启动后,以刚才的用户登录计算机,分支办公室 VPN 连接向导会自动恢复运行,接下来我们的操作又基本上只是点击下一步;

在配置完相关参数后,此时向导将进行以下操作:

在配置存储服务器 Boston 上创建新阵列;

将分支办公室的 ISA Server Hawaii 从本地的配置存储服务器迁移到配置存储服务器 Boston ,并加入到新阵列;

卸载 Hawaii 上的本地配置存储服务器;

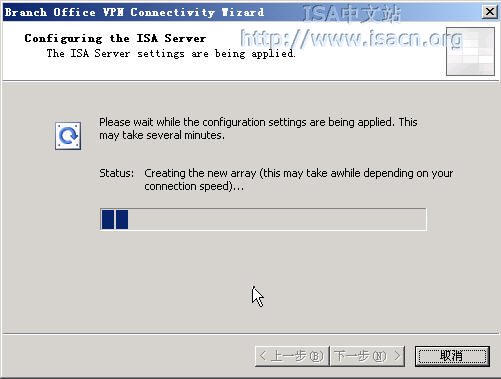

操作过程如下图所示:

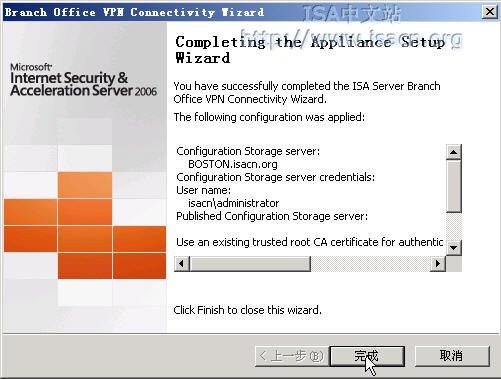

操作全部完成后,在正在完成设置安装向导页,点击完成;

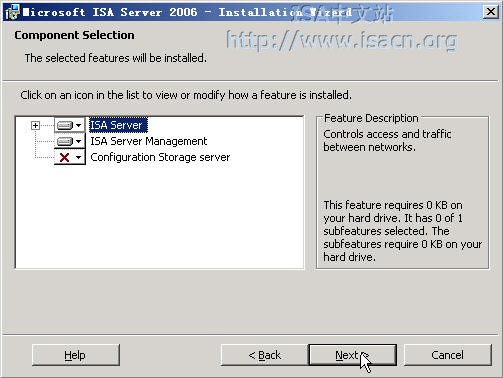

从 Hawaii 上的 ISA Server 安装向导中可以看出,本地的配置存储服务器组件已经被成功卸载;

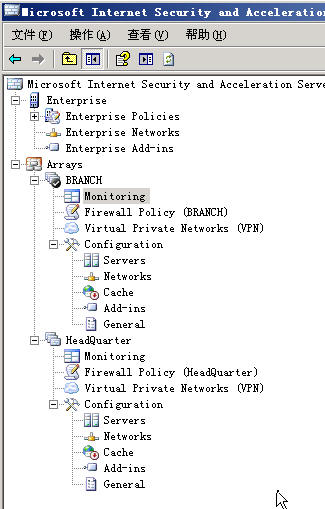

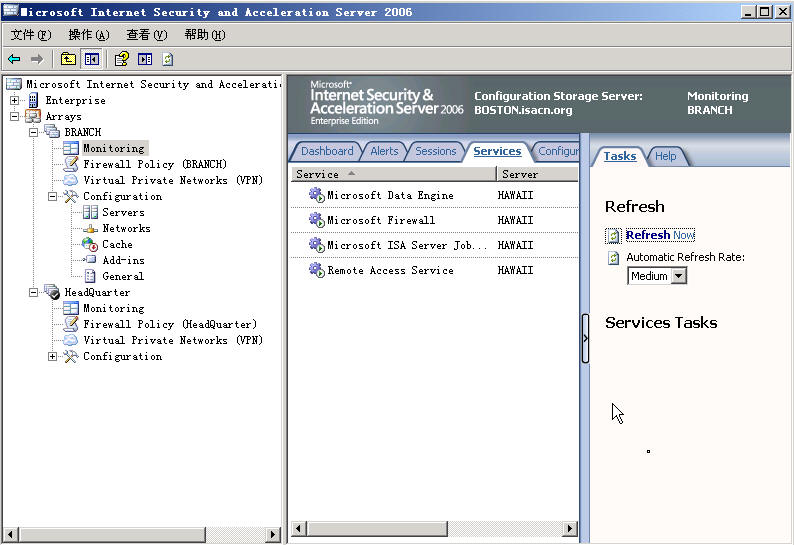

而 Hawaii 上 ISA Server 管理控制台如下图所示,可以看出企业中拥有两个阵列;

而企业总部中的 ISA Server 管理控制台如下图所示,此时,企业总部的 IT 管理员即可对分支办公室的 ISA Server 进行集中管理。

在实际的使用中,可能更多的是使用分支办公室 VPN 连接向导在分支办公室创建到企业总部的远程站点,下面是一个本试验环境中的无人值守应答文件实例,此应答文件无需人工交互,可以自动创建一个到企业总部的远程站点而不进行其他操作:

%systemdrive%\ISAAnswerFiles\ISAUsrConfig.inf

----------------------------------------------------

[Parameters]

UnattendedMode=BasicUI

IsRebootRequired=False

VpnProtocol=L2TP

RemoteSiteNetworkName=HeadQuarter

S2SNetIpRanges=10.1.1.0-10.1.1.255

S2SUserName=Branch

VPNAuthenticationType=PresharedKey

PresharedKey=password

ConnectionType=VPN

VpnLocalUserPassword=password

RemoteSiteIpOrName=61.139.1.1

AddressAssignmentType=StaticPool

StaticAddressPool=172.16.2.1-172.16.2.254

S2SUserDomain=Boston

S2SUserPassword=password

----------------------------------------------------

而下面这个是本试验环境中的无人值守应答文件实例,此应答文件无需人工交互,可以自动进行本篇文章中所进行的分支办公室 ISA Server 迁移操作,而无需人工交互(其实我仅仅在创建的应答文件中加入了一行:UnattendedMode=BasicUI ):

%systemdrive%\ISAAnswerFiles\ISAUsrConfig.inf

-------------------------------------------------------------------------

[Parameters]

UnattendedMode=BasicUI

IsRebootRequired=False

VpnProtocol=L2TP

RemoteSiteNetworkName=HeadQuarter

S2SNetIpRanges=10.1.1.0-10.1.1.255, 10.255.255.255

S2SUserName=Branch

VPNAuthenticationType=PresharedKey

PresharedKey=password

STORAGESERVER_COMPUTERNAME=BOSTON.isacn.org

CreateAnswerFilePath=c:\ISAUsrConfig.inf

ConnectionType=VPN

JoiningEmptyArray=1

VpnLocalUserPassword=password

RemoteSiteIpOrName=61.139.1.1

AddressAssignmentType=StaticPool

StaticAddressPool=172.16.2.1-172.16.2.254

S2SUserDomain=Boston

S2SUserPassword=password

JoinDomainAction=JoinDomain

JoinDomainName=isacn.org

JoinDomain_UserAccount=isacn\administrator

JoinDomain_Password=password

STORAGESERVER_CONNECT_ACCOUNT=isacn\administrator

STORAGESERVER_CONNECT_PWD=password

PublishedCssRootCACertPath=

VpnBackupCssName=

ARRAY_MODE=New

ARRAY_NAME=BRANCH

ARRAY_DESCR=

ARRAY_DNS_NAME=hawaii.isacn.org

ARRAY_AUTHENTICATIONMETHOD=Windows

CLIENT_CERTIFICATE_FULLPATH=

-------------------------------------------------------------------------

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |