"诺维格"变种(Mydoom.b)分析报告及解决方案

出处:金山毒霸 作者:金山毒霸 时间:2004-2-2 13:33:00

病毒信息

病毒名称: Worm.Novarg.b

中文名称: 诺维格变种

威胁级别: 3A

病毒别名: SCO炸弹变种 [瑞星]

W32/Mydoom.b@MM [McAfee]

WORM_MYDOOM.B [Trend]

W32.Mydoom.b@mm [Symantec]

受影响系统: Win9x/NT/2K/XP/2003

“诺维格”变种B(又名:SCO炸弹,英文又名:Mydoom.b)使用和原版病毒相同的传播机制,但更恶毒的是该病毒攻击的目标开始转向微软,在向SCO发起DoS(拒绝服务)攻击的同时也向微软的官方网站发起相同的攻击。另外,此次变种还加入了对单机用户的影响,它屏蔽了许多知名反病毒厂商、网络安全厂商的官方网站地址和升级地址,造成一些单机用户的反病毒软件和网络防火墙不能正常升级。

技术特点

A.创建如下文件:

%System%\Ctfmon.dll

%Temp%\Message:这个文件由随机字母通组成。

%System%\Explorer.exe

(注:%system%为系统目录,对于Win9x系统,目录为windows\system。对于NT及以上系统为Winnt\system32或Windows\system32。%temp%为系统临时目录,在“运行”的窗口输入%temp%及可调出临时目录的所在位置。)

B.添加如下注册表项:

HKEY_CURRENT_USER\Software\Microsft\Windows\CurrentVersion\Run

"Explorer" = "%System%\Explorer.exe"

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

"Explorer" = "%System%\Explorer.exe"

HKEY_CLASSES_ROOT\CLSID\{E6FB5E20-DE35-11CF-9C87-00AA005127ED}

\InProcServer32

%默认% = "%System%\ctfmon.dll"

以便病毒可随机自启动;

C.%System%\Ctfmon.dll的功能是一个代理服务器,开启后门;

D、病毒在如下后缀的文件中搜索电子邮件地址:

.htm

.sht

.php

.asp

.dbx

.tbb

.adb

.pl

.wab

.txt

E、使用病毒自身的SMTP引擎发送邮件,他优先选择下面的域名服务器发送邮件,如果失败,则使用本地的邮件服务器发送。

gate.

ns.

relay.

mail1.

mxs.

mx1.

smtp.

mail.

mx.

用“系统退信”的方式传播,使人防不胜防;

F、可能的邮件内容如下:

From: 可能是一个欺骗性的地址

主题:

Returned mail

Delivery Error

Status

Server Report

Mail Transaction Failed

Mail Delivery System

hello

hi

正文:

sendmail daemon reported:

Error #804 occured during SMTP session. Partial message has been received.

Mail transaction failed. Partial message is available.

The message contains Unicode characters and has been sent as a binary attachment.

The message contains MIME-encoded graphics and has been sent as a binary attachment.

The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment.

附件可能有双缀,如果有双后缀,则第一个可能的后缀如下:

.htm

.txt

.doc

第二个后缀可能如下:

.pif

.scr

.exe

.cmd

.bat

.zip

如果附件是个exe或scr文件的扩展名,则显示的是一个文本文件的图标

G.复制自身到Kazaa共享目录中,诱使其它KaZaa用户下载病毒。病毒复本的文件名如下:

icq2004-final

Xsharez_scanner

BlackIce_Firewall_Enterpriseactivation_crack

ZapSetup_40_148

MS04-01_hotfix

Winamp5

AttackXP-1.26

NessusScan_pro

扩展名可能如下:

.pif

.scr

.bat

.exe

H.修改系统hosts文件,屏蔽用户对以下网站的访问,造成不能升级反病毒等安全类软件:

ad.doubleclick.net

ad.fastclick.net

ads.fastclick.net

ar.atwola.com

atdmt.com

avp.ch

avp.com

avp.ru

awaps.net

banner.fastclick.net

banners.fastclick.net

ca.com

click.atdmt.com

clicks.atdmt.com

dispatch.mcafee.com

download.mcafee.com

download.microsoft.com

downloads.microsoft.com

engine.awaps.net

fastclick.net

f-secure.com

ftp.f-secure.com

ftp.sophos.com

go.microsoft.com

liveupdate.symantec.com

mast.mcafee.com

mcafee.com

media.fastclick.net

msdn.microsoft.com

my-etrust.com

nai.com

networkassociates.com

office.microsoft.com

phx.corporate-ir.net

secure.nai.com

securityresponse.symantec.com

service1.symantec.com

sophos.com

spd.atdmt.com

support.microsoft.com

symantec.com

update.symantec.com

updates.symantec.com

us.mcafee.com

vil.nai.com

viruslist.ru

windowsupdate.microsoft.com

www.avp.ch

www.avp.com

www.avp.ru

www.awaps.net

www.ca.com

www.fastclick.net

www.f-secure.com

www.kaspersky.ru

www.mcafee.com

www.microsoft.com

www.my-etrust.com

www.nai.com

www.networkassociates.com

www.sophos.com

www.symantec.com

www.trendmicro.com

www.viruslist.ru

www3.ca.com

I.从2004年2月1号开始开启多个线程对www.sco.com发动DOS攻击,从2月3日起对www.microsoft.com发起DOS攻击,直到2004年3月1日结束.

解决方案:

1、请升级您的金山毒霸到2004年1月30日的病毒库,并打开病毒防火墙和邮件防火墙来阻止病毒邮件的入侵;

2、如果收到系统退信时,请不要打开退信中的附件;

3、不要打开陌生人邮件;

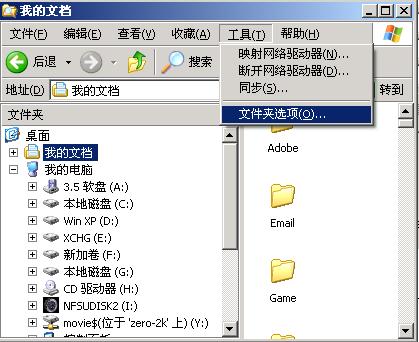

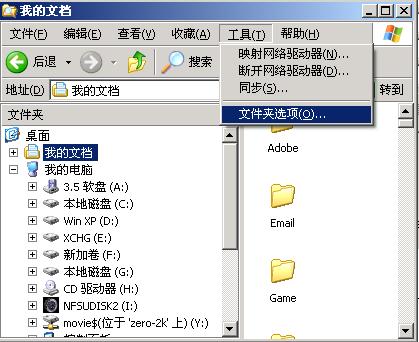

4、改变文件的查看方式,让文件显示完整的扩展名,使病毒无处藏身。病毒常用后缀为:.bat, .cmd, .exe, .pif, .scr,.zip。

打开显示完整扩展名的方法:

A、打开资源管理器,单击“工具”,再单击“文件夹选项”

B、选择“查看”标签项

C、找到“隐藏已知文件类型的扩展名”,取消前面的“勾”

D、点击“确定”即可。

5、请升级您的金山毒霸到2004年1月27日的病毒库,使全盘完全查杀来清除该病毒;

6、如果您没有金山毒霸,您可以登录http://online.kingsoft.net使用金山毒霸的在线查毒或是金山毒霸下载版来防止该病毒的侵入;

7、所有用户还可以尽快登录到 下载“诺维格”专杀工具,可解除病毒屏蔽的网站。

8、企业用户发现该病毒的形踪,请立即升级病毒库到最新,然后将中毒机器立即隔离出网络来查杀。开启邮件服务器的邮件过滤,将病毒邮件过滤。

9、杀毒完毕后,请下载专杀工具()帮助修复HOSTS文件,解除病毒屏蔽的网站。 ,

病毒名称: Worm.Novarg.b

中文名称: 诺维格变种

威胁级别: 3A

病毒别名: SCO炸弹变种 [瑞星]

W32/Mydoom.b@MM [McAfee]

WORM_MYDOOM.B [Trend]

W32.Mydoom.b@mm [Symantec]

受影响系统: Win9x/NT/2K/XP/2003

“诺维格”变种B(又名:SCO炸弹,英文又名:Mydoom.b)使用和原版病毒相同的传播机制,但更恶毒的是该病毒攻击的目标开始转向微软,在向SCO发起DoS(拒绝服务)攻击的同时也向微软的官方网站发起相同的攻击。另外,此次变种还加入了对单机用户的影响,它屏蔽了许多知名反病毒厂商、网络安全厂商的官方网站地址和升级地址,造成一些单机用户的反病毒软件和网络防火墙不能正常升级。

技术特点

A.创建如下文件:

%System%\Ctfmon.dll

%Temp%\Message:这个文件由随机字母通组成。

%System%\Explorer.exe

(注:%system%为系统目录,对于Win9x系统,目录为windows\system。对于NT及以上系统为Winnt\system32或Windows\system32。%temp%为系统临时目录,在“运行”的窗口输入%temp%及可调出临时目录的所在位置。)

B.添加如下注册表项:

HKEY_CURRENT_USER\Software\Microsft\Windows\CurrentVersion\Run

"Explorer" = "%System%\Explorer.exe"

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

"Explorer" = "%System%\Explorer.exe"

HKEY_CLASSES_ROOT\CLSID\{E6FB5E20-DE35-11CF-9C87-00AA005127ED}

\InProcServer32

%默认% = "%System%\ctfmon.dll"

以便病毒可随机自启动;

C.%System%\Ctfmon.dll的功能是一个代理服务器,开启后门;

D、病毒在如下后缀的文件中搜索电子邮件地址:

.htm

.sht

.php

.asp

.dbx

.tbb

.adb

.pl

.wab

.txt

E、使用病毒自身的SMTP引擎发送邮件,他优先选择下面的域名服务器发送邮件,如果失败,则使用本地的邮件服务器发送。

gate.

ns.

relay.

mail1.

mxs.

mx1.

smtp.

mail.

mx.

用“系统退信”的方式传播,使人防不胜防;

F、可能的邮件内容如下:

From: 可能是一个欺骗性的地址

主题:

Returned mail

Delivery Error

Status

Server Report

Mail Transaction Failed

Mail Delivery System

hello

hi

正文:

sendmail daemon reported:

Error #804 occured during SMTP session. Partial message has been received.

Mail transaction failed. Partial message is available.

The message contains Unicode characters and has been sent as a binary attachment.

The message contains MIME-encoded graphics and has been sent as a binary attachment.

The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment.

附件可能有双缀,如果有双后缀,则第一个可能的后缀如下:

.htm

.txt

.doc

第二个后缀可能如下:

.pif

.scr

.exe

.cmd

.bat

.zip

如果附件是个exe或scr文件的扩展名,则显示的是一个文本文件的图标

G.复制自身到Kazaa共享目录中,诱使其它KaZaa用户下载病毒。病毒复本的文件名如下:

icq2004-final

Xsharez_scanner

BlackIce_Firewall_Enterpriseactivation_crack

ZapSetup_40_148

MS04-01_hotfix

Winamp5

AttackXP-1.26

NessusScan_pro

扩展名可能如下:

.pif

.scr

.bat

.exe

H.修改系统hosts文件,屏蔽用户对以下网站的访问,造成不能升级反病毒等安全类软件:

ad.doubleclick.net

ad.fastclick.net

ads.fastclick.net

ar.atwola.com

atdmt.com

avp.ch

avp.com

avp.ru

awaps.net

banner.fastclick.net

banners.fastclick.net

ca.com

click.atdmt.com

clicks.atdmt.com

dispatch.mcafee.com

download.mcafee.com

download.microsoft.com

downloads.microsoft.com

engine.awaps.net

fastclick.net

f-secure.com

ftp.f-secure.com

ftp.sophos.com

go.microsoft.com

liveupdate.symantec.com

mast.mcafee.com

mcafee.com

media.fastclick.net

msdn.microsoft.com

my-etrust.com

nai.com

networkassociates.com

office.microsoft.com

phx.corporate-ir.net

secure.nai.com

securityresponse.symantec.com

service1.symantec.com

sophos.com

spd.atdmt.com

support.microsoft.com

symantec.com

update.symantec.com

updates.symantec.com

us.mcafee.com

vil.nai.com

viruslist.ru

windowsupdate.microsoft.com

www.avp.ch

www.avp.com

www.avp.ru

www.awaps.net

www.ca.com

www.fastclick.net

www.f-secure.com

www.kaspersky.ru

www.mcafee.com

www.microsoft.com

www.my-etrust.com

www.nai.com

www.networkassociates.com

www.sophos.com

www.symantec.com

www.trendmicro.com

www.viruslist.ru

www3.ca.com

I.从2004年2月1号开始开启多个线程对www.sco.com发动DOS攻击,从2月3日起对www.microsoft.com发起DOS攻击,直到2004年3月1日结束.

解决方案:

1、请升级您的金山毒霸到2004年1月30日的病毒库,并打开病毒防火墙和邮件防火墙来阻止病毒邮件的入侵;

2、如果收到系统退信时,请不要打开退信中的附件;

3、不要打开陌生人邮件;

4、改变文件的查看方式,让文件显示完整的扩展名,使病毒无处藏身。病毒常用后缀为:.bat, .cmd, .exe, .pif, .scr,.zip。

打开显示完整扩展名的方法:

A、打开资源管理器,单击“工具”,再单击“文件夹选项”

B、选择“查看”标签项

C、找到“隐藏已知文件类型的扩展名”,取消前面的“勾”

D、点击“确定”即可。

5、请升级您的金山毒霸到2004年1月27日的病毒库,使全盘完全查杀来清除该病毒;

6、如果您没有金山毒霸,您可以登录http://online.kingsoft.net使用金山毒霸的在线查毒或是金山毒霸下载版来防止该病毒的侵入;

7、所有用户还可以尽快登录到 下载“诺维格”专杀工具,可解除病毒屏蔽的网站。

8、企业用户发现该病毒的形踪,请立即升级病毒库到最新,然后将中毒机器立即隔离出网络来查杀。开启邮件服务器的邮件过滤,将病毒邮件过滤。

9、杀毒完毕后,请下载专杀工具()帮助修复HOSTS文件,解除病毒屏蔽的网站。 ,

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |