在存在多条路由的内部网络中配置ISA Server

在许多企业的内部网络中,因为计算机数量多或者部门隔离的原因,通常划分了多个子网或者VLAN,通过三层交换机或者路由器来实现子网(VLAN)间的互连。许多朋友提出了这个问题,如果我在其中的一个子网中配置了通往Internet的连接,那么我应该如何配置ISA Server 2004,以便其他子网的客户能够共享这个子网的Internet连接呢?

关于这个问题,我已经在“浅谈ISA Server 2004、KWF中的路由”和“How to : 如何配置ISA Server 的网络环境”中进行了介绍,在这篇文章中,我给大家详细的介绍一下具体在ISA Server上如何实现。

当内部网络中存在多条路由的时候,由于ISA Server不能将内部的接口IP地址设置为默认网关,所以必须手动添加到达这些子网的路由;另外还需要在ISA Server中定义这些子网为内部网络,否则ISA Server会警告配置错误。配置好这些以后,ISA Server就会认为这些子网属于内部网络了,然后任何对于内部网络的访问规则设置都适用于这些子网。

注意,这篇文章中我没有详细的列出具体操作的每一个细节,如如何安装ISA Server、如何配置访问规则等等,这些方法在ISA中文站里面已经有很多文章介绍了,我希望你在看这篇文章的时候,已经对ISA

Server的操作比较熟悉,并且对网络、路由知识还是有些了解。这篇文章已经跳出了ISA Server的范畴,更多的是属于网络路由的知识,如果你想更好的掌握,建议你最好看看MCSE课程 70-216 如何实现Windows网络基础服务和CCNA 801的书籍,另外,请不要在论坛问我该如何使用route命令来添加路由,WIndows的帮助是最好的老师。

下图是我们的试验网络:

LAN1(172.16.1.0/24)和LAN2(172.16.2.0/24)两个子网通过Router相连,位于172.16.1.0/24子网的Client1想通过连接到172.16.2.0/24子网的ISA Server防火墙访问外部网络,Server1是Internet上的一台FTP服务器。

各计算机的TCP/IP设置如下,此试验中不涉及DNS操作,DNS服务器IP地址均设置为空;Router只负责这两个子网间的路由,试验中不会涉及:

Client1:

IP:172.16.1.2/24

DG:172.16.1.1(Router)

Router:

LAN1 Interface:

IP:172.16.1.1/24

DG:None

LAN2 Interface:

IP:172.16.2.254/24

DG:None

ISA Server:

LAN2 Interface:

IP:172.16.2.1/24

DG:None

Internet Interface:

IP:61.139.0.1/24

DG:61.139.0.1

Server1:

IP:61.139.0.8/24

DG:None

我们会按照以下步骤执行试验:

- 在ISA Server上添加到LAN1的路由;

- 安装ISA Server 2004或配置ISA Server 2004,使它的内部网络中包含LAN1;

- 添加访问规则,允许内部访问外部;

- 在Client1上连接Server1进行测试。

1、在ISA Server上添加到LAN1的路由

首先我们在ISA Server上执行route print,查看当前ISA Server上的路由:

c:\>route print

IPv4 Route Table

===========================================================================

Interface List

0x1 ........................... MS TCP Loopback interface

0x10003 ...00 03 ff fe ff ff ...... Intel 21140-Based PCI Fast Ethernet Adapter

(Generic)0x20004 ...00 03 ff fd ff ff ...... Intel 21140-Based PCI Fast Ethernet Adapter

(Generic) #2===========================================================================

===========================================================================

Active Routes:

Network Destination NetmaskGateway Interface Metric

0.0.0.0 0.0.0.061.139.0.1 61.139.0.1 20 61.139.0.0 255.255.255.0 61.139.0.1 61.139.0.1 20

61.139.0.1 255.255.255.255 127.0.0.1 127.0.0.120

61.255.255.255 255.255.255.25561.139.0.1 61.139.0.1 20

127.0.0.0 255.0.0.0127.0.0.1127.0.0.1 1

172.16.2.0255.255.255.0 172.16.2.1 172.16.2.1 20

172.16.2.1 255.255.255.255 127.0.0.1 127.0.0.1 20

172.16.255.255 255.255.255.255 172.16.2.1 172.16.2.120

224.0.0.0 240.0.0.0 61.139.0.1 61.139.0.1 20

224.0.0.0240.0.0.0 172.16.2.1 172.16.2.1 20

255.255.255.255 255.255.255.255 61.139.0.1 61.139.0.1 1

255.255.255.255 255.255.255.255 172.16.2.1 172.16.2.1 1Default Gateway: 61.139.0.1

===========================================================================

Persistent Routes:

None

可以看出,当前的默认路由是61.139.0.1,没有到达LAN1(172.16.1.0/24)的路由,所以,在ISA Server上Ping Client1的IP是不通的,

c:\>ping 172.16.1.2 -n 2Pinging 172.16.1.2 with 32 bytes of data:

Request timed out.

Request timed out.

Ping statistics for 172.16.1.2:Packets: Sent = 2, Received = 0, Lost = 2 (100% loss),

现在,我们来手动添加一条路由,

c:\>route add 172.16.1.0 mask 255.255.255.0 172.16.2.254

命令执行成功,我们再Ping一下,c:\>ping 172.16.1.2 -n 2

Pinging 172.16.1.2 with 32 bytes of data:

Reply from 172.16.1.2: bytes=32 time=7ms TTL=63

Reply from 172.16.1.2: bytes=32 time=1ms TTL=63

Ping statistics for 172.16.1.2:

Packets: Sent = 2, Received = 2, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 7ms, Average = 4ms

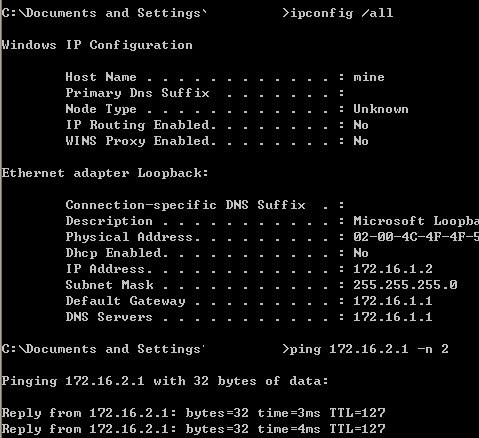

此时,Ping成功了,同样的,我们在Client1上Ping ISA Server试试,

如图,也成功了,至此,ISA Server到LAN1的路由配置就已经完成了。

2、安装ISA Server 2004或配置ISA Server 2004,使它的内部网络中包含LAN1

我这台ISA Server是已经安装好了ISA Server 2004的,所以只需要修改内部网络的属性即可。但是从网络规划的角度,你应该是先配置好你的基础网络,再安装ISA Server,这样可以避免很多难以预料的问题。

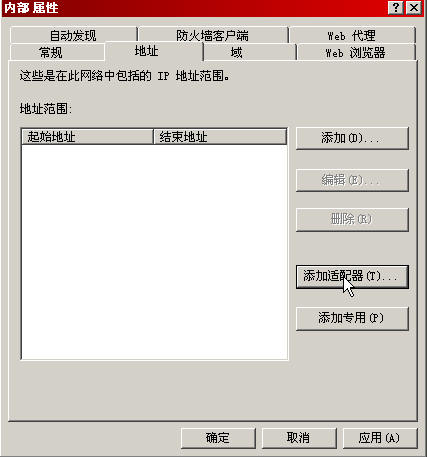

如图,在ISA Server 2004控制台,点击配置,再点击网络,右击内部网络,选择属性。注意:此时可以看到,内部网络中的地址只包含172.16.2.0/24这一个子网。

在弹出的内部属性对话框,点击地址,删除过去的172.16.2.0/24,点击添加适配器,

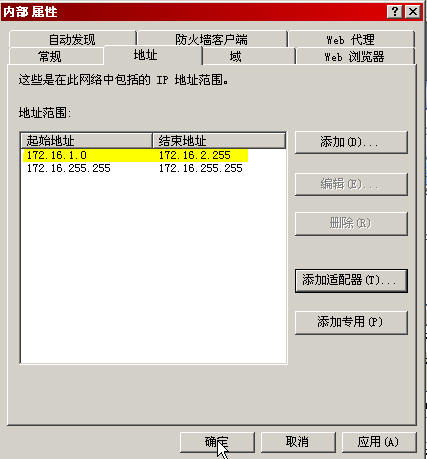

在弹出的选择网卡对话框,勾选连接内部网络的Internal Connection,注意看网络接口信息中显示的内容,显示了路由信息包括172.16.1.0-172.16.2.255,它会自动从路由表中获取网络地址信息。一般情况下,建议你都采取添加适配器的方式来添加你的内部网络,因为它可以自动识别你的网络路由情况,但是如果这样获取的内部网络地址中包括了多余的地址,请删去并检查你的路由表。

点击确定后,内部网络属性如下,

再次点击确定;

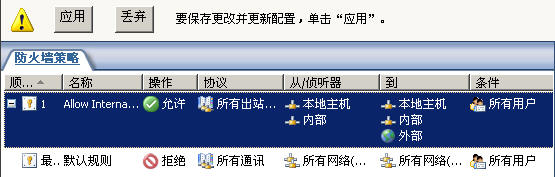

3、添加访问规则,允许内部访问外部

添加访问规则是ISA Server最基本的操作,在此我就不多重复了。如下图,我建立好了一条允许本地主机、内部访问本地主机、内部和外部网络的所有协议的访问规则。点击应用以保存修改和更新防火墙策略;

4、在Client1上连接Server1进行测试

我现在Client1上Ping Server1试试,

c:\>ping 61.139.0.8 -n 2

Pinging 61.139.0.8 with 32 bytes of data:

Reply from 61.139.0.8: bytes=32 time=13ms TTL=126

Reply from 61.139.0.8: bytes=32 time=9ms TTL=126

Ping statistics for 61.139.0.8:

Packets: Sent = 2, Received = 2, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 9ms, Maximum = 13ms, Average = 11ms

成功了,我们再使用ftp连接上去试试:

C:\>ftp 61.139.0.8

Connected to 61.139.0.8.

220 Serv-U FTP Server v5.1 for WinSock ready...

User (61.139.0.8:(none)): anonymous

331 User name okay, please send complete E-mail address as password.

Password:

230 User logged in, proceed.

ftp> dir

200 PORT Command successful.

150 Opening ASCII mode data connection for /bin/ls.

drw-rw-rw- 1 user group 0 Jul 29 18:58 .

drw-rw-rw- 1 user group 0 Jul 29 18:58 ..

drw-rw-rw- 1 user group 0 Jul 29 18:58 AdminScripts

drw-rw-rw- 1 user group 0 Jul 29 18:58 ftproot

drw-rw-rw- 1 user group 0 Jul 29 18:58 wwwroot

226 Transfer complete.

ftp: 收到 314 字节,用时 0.01Seconds 20.93Kbytes/sec.

在Server1上的ftp监控里面看看,

Client1通过ISA Server(61.139.0.1)已经连接上ftp服务器。

再回到Client1上,执行

ftp> quit

221 Goodbye!

此次试验就成功完成了。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |